Los sistemas globales de generación, transporte y distribución de energía están evolucionando hacia una nueva “red inteligente” computarizada. Uno de los componentes principales de esta red inteligente es la infraestructura de medición avanzada (AMI).

El sistema AMI reemplaza los medidores analógicos con sistemas computarizados que miden y reportan los distintos parámetros sobre el uso de la energía a través de interfaces de comunicación digital, por ejemplo, líneas telefónicas. Sin embargo, esta infraestructura trae aparejados nuevos riesgos. En este artículo, analizaremos los métodos utilizados para defraudar a la red eléctrica mediante la manipulación de los sistemas AMI. Documentaremos las metodologías que los adversarios utilizarán para intentar manipular los datos del consumo eléctrico y comprobaremos la viabilidad de estos ataques mediante la realización de pruebas de penetración en dispositivos básicos. A través de estas actividades, demostraremos que no solo es posible el hurto de energía en los sistemas AMI, sino que los dispositivos AMI actuales además, introducen una miríada de nuevas posibilidades para lograrlo.

• 1. Introducción

La red inteligente que se está implementando a nivel mundial hoy cambiará para siempre la forma en que se usa la energía. Esta nueva infraestructura ofrece una gestión de la energía más eficiente, de menor costo y más racional para el medio ambiente que su anticuada predecesora. La infraestructura de medición avanzada (AMI) es una pieza crucial de esta nueva infraestructura de red inteligente. El sistema AMI proporciona un sistema de sensores computarizados que se extiende desde los hogares y edificios que utilizan la energía hasta las compañías proveedoras de servicios públicos que la administran. Desde el punto de vista tecnológico, AMI aporta las funciones de comunicación y control necesarias para implementar servicios críticos de administración de energía, como ser esquemas de precios detallados, lectura automática de medidores, respuesta a la demanda y administración de la calidad de la energía. La red inteligente se ha implementado ampliamente en Europa y Asia, y en la actualidad, otras partes del mundo experimentan una adopción de esta tecnología más gradual pero acelerada.

La red inteligente, AMI en particular, presenta nuevos desafíos de seguridad [12]. Debido a la naturaleza de su función, una red AMI estará compuesta por millones de aparatos de medición de bajo costo que se instalarán en ubicaciones físicamente inseguras. Este equipamiento estará al alcance de los usuarios, en su mayoría desinteresados y técnicamente limitados; pero en algunas ocasiones caerá en manos de usuarios maliciosos. Aún en distribuidoras eléctricas pequeñas con redes minimalistas, la integridad de este equipamiento resulta extraordinariamente difícil de asegurar.

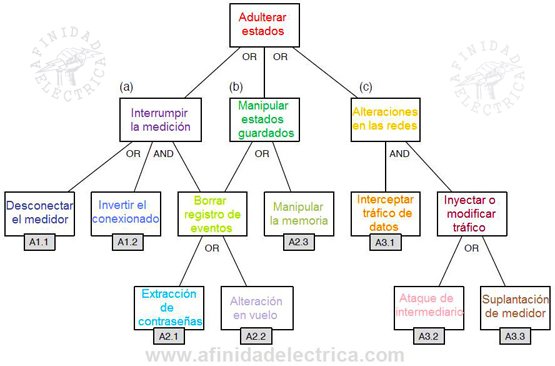

Este documento aborda una de las amenazas más importantes a la que se encuentra expuesta la nueva red inteligente: el robo de energía. Conocido también como robo o hurto de electricidad, el robo de energía eléctrica ocurre cuando un cliente manipula los parámetros indicadores del consumo de energía (estados) proporcionados a la empresa distribuidora con el fin de alterar la facturación. Para comprender esta amenaza, desarrollamos un árbol de ataques (diagrama conceptual que muestra cómo se puede atacar un activo u objetivo) que articula sistemáticamente las formas en que un adversario puede intentar manipular los datos del consumo de energía a medida que se recopilan, almacenan o transmiten. Además, mostramos de manera preliminar la viabilidad de diferentes clases de ataques mediante la penetración a los medidores inteligentes utilizados actualmente e intentamos identificar las causas fundamentales de las vulnerabilidades existentes.

El robo de energía mediante la manipulación de medidores (contadores o meters) eléctricos no es algo nuevo. Las pérdidas anuales sólo en los Estados Unidos se estiman en 6000 millones de dólares [9]. El robo tradicional en las tecnologías anteriores a AMI requería la manipulación mecánica o eléctrica de medidores analógicos. Por el contrario, en los sistemas AMI, los datos del consumo de energía (estados) pueden ser manipulados después de su registro o durante la transmisión hacia las empresas de servicios. Además, los ataques basados en software a menudo requieren menos pericia para ser ejecutados y, por lo tanto, es probable que estén más generalizados. La experiencia ha demostrado que este tipo de ataques por software es rápidamente monetizado por los grupos delictivos que venden el hardware y el software necesarios para la ejecución del robo de servicios. Algunos ejemplos de estas prácticas incluyen los decodificadores de cable que generan más de 4000 millones de dólares de pérdidas anuales en robo señales de TV [4] y sitios que venden códigos de desbloqueo de tarjetas SIM para teléfonos celulares [11].

Por estas razones, es imperativo que los proveedores de tecnología AMI, los generadores y distribuidores de energía, los gobiernos y los usuarios comprendan el alcance potencial y la amenaza que genera el hurto de energía.

El resto de este documento está organizado de la siguiente manera. La Sección 2 explica las capacidades de los sistemas AMI. La sección 3 presenta un modelo de amenazas que muestra cómo se pueden aprovechar estas capacidades para el robo de energía. En la sección 4 se ofrece una descripción del equipo ensayado, y en la sección 5 mostramos los resultados de nuestra evaluación de seguridad de un sistema de medición inteligente y explicamos su importancia para el robo de energía. Finalmente, discutimos el enfoque futuro de nuestro estudio en la sección 6 y elaboramos las conclusiones en la sección 7.

• 2. El trasfondo de una estructura de medición avanzada AMI

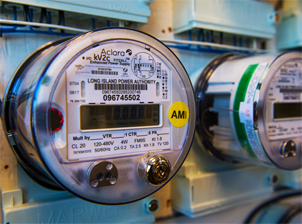

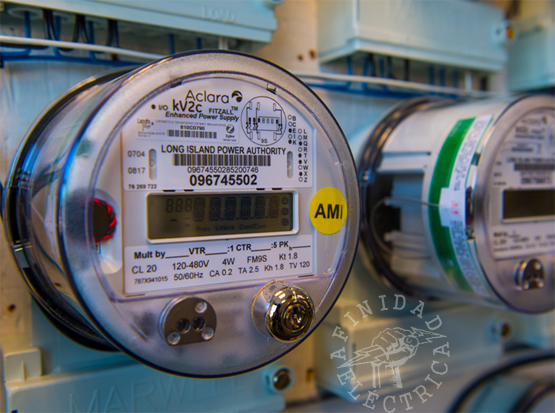

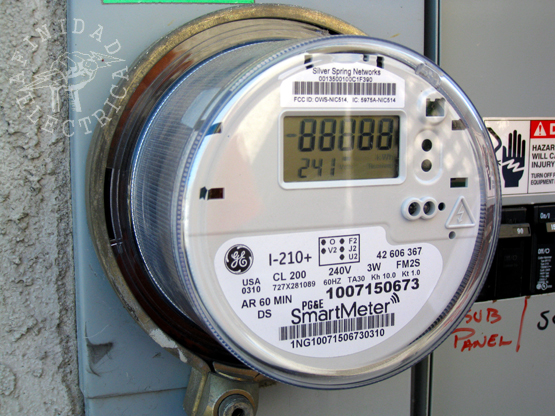

La infraestructura de medición avanzada (AMI) es la red de sensores de la red inteligente. Proporciona información sobre el uso de la energía a las empresas distribuidoras, a los consumidores y a la propia red. Esto permite a todas las partes tomar mejores decisiones sobre la reducción de costos y la previsión de cargas en la red durante los momentos de máxima demanda. Esta necesaria información sobre la demanda eléctrica es transmitida junto con los restantes datos de facturación y estado de las redes. Esta información es medida e indexada por medidores inteligentes, que son contadores eléctricos digitales que contienen en sus entrañas microprocesadores, memorias e interfaces de comunicación.

Estos dos componentes, medidores inteligentes y redes de comunicación, forman la infraestructura necesaria para brindar servicios AMI. En términos generales, los medidores inteligentes realizan cuatro funciones básicas relacionadas a la administración de la energía:

a) el seguimiento y registro del consumo y demanda,

b) el registro de eventos relacionados con la energía, por ejemplo, cortes y oscilaciones,

c) la transmisión de datos de estados y registros hacia las empresas distribuidoras, y

d) la transmisión y recepción de mensajes de control, por ejemplo, control de electrodomésticos inteligentes, desconexión remota, etc.

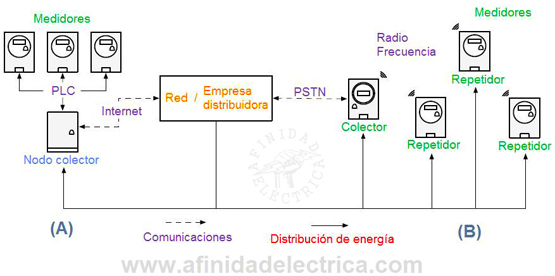

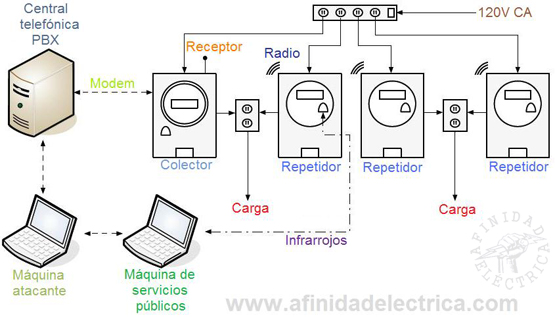

Figura 1: Ejemplo de dos configuraciones de red AMI. En (A) una red local de comunicación por línea eléctrica (PLC) conecta medidores y un nodo colector dedicado. El recolector se comunica con la compañía a través de Internet. En (B) los medidores actúan como repetidores de radiofrecuencia para un nodo colector que a su vez funciona como medidor. Un enlace de retorno (backhaul) a la red telefónica pública conmutada conecta el colector y la empresa de servicios.

AMI posibilita una serie de servicios relacionados con la medición del consumo eléctrico y la facturación. Los medidores que admiten la lectura automática (Automatic Meter Reading o AMR) pueden informar los estados a las distribuidoras automáticamente a través de las redes de comunicación. Las dos configuraciones de red predominantes se muestran en la Figura 1 (1). Se implanta una red local de medidores repetidores entre los medidores con el fin de compilar y remitir información del consumo eléctrico a un medidor colector. Luego, se utiliza un enlace de retorno (o red de backhaul) para transportar los datos acumulados desde el recolector a la empresa de servicios públicos. Las redes locales suelen depender de la topología de malla inalámbrica o de las comunicaciones por línea eléctrica (Power Line Communication o PLC). El enlace de backhaul a menudo utiliza una red pública como Internet o la red telefónica pública conmutada (PSTN). Junto con AMR para lectura de medidores, AMI proporciona capacidades adicionales para esquemas de precios dinámicos como los planes de tarifas por tiempo-de-uso (time-of-use).

El precio por tiempo de uso (TOU) [7] se refiere a un esquema de precios en el que la energía es más cara durante las horas de máxima demanda. Los esquemas de TOU dividen un día en varias particiones denominadas tarifas, generalmente en horas pico y no pico. Idealmente, los clientes se sentirán motivados a reducir costos al trasladar algunas tareas que consumen mucha energía a las horas de menor actividad, reduciendo así el stress por picos de demanda en la red eléctrica.

Más allá de las nuevas interacciones con los clientes y la red, los medidores inteligentes prometen nuevas medidas contra la adulteración. Los mecanismos previos de detección de manipulación de medidores se limitaban a cerraduras, sellos y precintos a prueba de alteraciones. Si bien estas medidas suelen ser suficientes para mantener la honestidad de las personas honestas, ofrecen poca resistencia para disuadir la manipulación maliciosa y, usualmente, suelen ser vulneradas. Más allá de los mecanismos de comprobación de la manipulación física, los medidores inteligentes pueden ser configurados para registrar eventos relacionados con el historial de comandos recibidos y las condiciones en su entorno. Esto incluye la detección de eventos indicativos de manipulación física. Uno de esos mecanismos, la notificación de interrupciones, registra los períodos durante los cuales la tensión eléctrica ha disminuido o se ha eliminado de los sensores del medidor. El flujo de energía inverso, que indica que el conexionado del medidor se ha invertido, también se puede detectar a través del firmware del medidor. Si los clientes participan en la generación distribuida o autogeneración de energía, el dato del flujo de energía inverso ya no será indicativo de una inversión del medidor. En este caso, serán necesarios mecanismos de detección de manipulación adicionales para diferenciar entre la manipulación del medidor y la energía que realmente recibe la red. Una vez explicadas las funcionalidades AMI más relevantes, pasamos a describir el modelo de amenazas para el robo de energía.

(1) Existen otras configuraciones AMI disponibles pero son menos implementadas, como las que utilizan redes celulares. Aparte de los medios de acceso, el funcionamiento del sistema es idéntico al descrito en este artículo. Por lo tanto, la mayoría de los ataques detallados en este documento también se aplican a los sistemas AMI construidos en estas otras redes de acceso.

• 3. El robo de energía

En esta sección, utilizamos la técnica de modelado de seguridad de árboles de ataque [14] para comprender las estrategias de robo de energía en sistemas AMI. Los árboles de ataque dividen de forma recursiva un objetivo adversario en subobjetivos hasta que se alcanzan una serie de posibles estrategias de ataque. El nodo raíz especifica el objetivo único de todos los ataques en el árbol, en nuestro caso, este objetivo es la adulteración de los estados del medidor. Debajo del nodo raíz hay un conjunto de nodos de subobjetivo que describen diferentes enfoques hacia el objetivo raíz. Los nodos hoja, que no tienen descendientes, representan los ataques específicos que deben tener lugar para lograr el objetivo. Las rutas al objetivo raíz se aumentan con los operadores lógicos AND (y) y OR (o), que determinan si es necesario completar uno o todos los hijos de un nodo interno determinado para lograr el objetivo.

El modelo de árbol de ataque se adapta perfectamente a este estudio por varias razones. Se pueden componer árboles de ataque individuales para lograr objetivos específicos. Por ejemplo, un adversario que intente provocar apagones continuos [8, 10] puede tener un subobjetivo de fraguar los datos de la demanda de energía en los medidores de subestaciones de distribución. Los árboles de ataque también proporcionan una forma de razonar sobre los puntos vulnerables de un sistema en forma descendente. Esto es útil para identificar tanto las causas fundamentales de los ataques como el aprovechamiento de las debilidades más factibles de ser explotadas.

• 3.1. Perfilado del atacante

Antes de describir el árbol de ataques por robo de energía, definimos los tipos de atacantes que estarán motivados para cometer este delito.

– Usuarios: tradicionalmente, los clientes han sido los principales adversarios en el objetivo de robar electricidad. Los medios y la motivación para manipular los medidores analógicos son de naturaleza muy individual. Es decir, los clientes estaban limitados en sus recursos y habilidades técnicas; pero en el caso de los sistemas AMI, pueden compartir parte del trabajo con miembros del crimen organizado para descubrir vulnerabilidades y diseñar los métodos de ataque.

– Crimen organizado: La motivación en el caso del crimen organizado es la monetización del robo de la energía. Debido a las capacidades de red y computación extendidas de AMI, la carga de las tareas de investigar y crear herramientas de software y hardware para vulnerar a los medidores inteligentes puede transferirse de los consumidores a los piratas informáticos profesionales (hackers). Los miembros de este grupo aprovecharán ciertos aspectos de diseño de los sistemas AMI, como el uso generalizado de la misma contraseña (password) establecida en numerosos medidores, para multiplicar las ganancias obtenidas al descifrar un solo medidor.

– Personal de las distribuidoras: existe una confianza implícita sobre la honestidad de los empleados de las empresas de servicios públicos en el caso de las redes con tecnología de medición analógica y por propiedad transitiva, esto mismo se aplica al modelo AMI. Sin embargo, es recomendable que las compañías de servicios impongan una gestión adecuada de accesos, usuarios, permisos y grupos a fin de proporcionar medidas de seguridad adicionales que requiere la implementación de esta tecnología como ser la segmentación de las tareas críticas [5].

– Estados nacionales: los adversarios con este nivel de experiencia y recursos tienen poca motivación para cometer un robo según se evalúa en este documento. Sin embargo, pueden utilizar las vulnerabilidades descubiertas de los medidores inteligentes para realizar ataques por denegación de servicio (denial of service) o con fines de invadir la privacidad.

• 3.2. Árbol de ataques de robo de energía

Presentamos un árbol de ataque para el robo de energía en la Figura 2. Como se muestra, el requisito básico para el robo de energía es la manipulación de los datos de los estados del medidor. Hay tres maneras de manipular los datos del consumo eléctrico:

a) mientras se registran (mediante manipulación electromecánica),

b) mientras están almacenados en el medidor, y

c) cuando están siendo transmitidos a través de la red.

Figura 2. Un árbol de ataque con hojas detallando los ataques necesarios para cometer robo de energía. El robo puede tener lugar (a) antes de que el medidor realice una medición de consumo, (b) antes / mientras los valores de los estados se almacenan en el medidor o (c) después de que las mediciones y los registros hayan salido del medidor transmitidos hacia la empresa de servicios. Los ataques que conducen a cada uno de los tres están etiquetados como Ai.j para el j-ésimo ataque que ocurre en el lugar (i).

Describimos cada una de estas formas en detalle.

La primera clase de ataques, cuyo objetivo es evitar que el contador mida con precisión el consumo de la energía, es la única clase que existía anteriormente para los medidores analógicos. Las otras dos clases son exclusivas de los sistemas AMR y AMI. La tecnología AMI aumenta la dificultad de ejecutar esta clase de ataques al guardar un registro de eventos que determinan cuándo se le interrumpe la energía al medidor o si se produce un flujo de energía inverso. Por lo tanto, para ejecutar los ataques A1.1 o A1.2 sin ser detectados, será necesario también, borrar los registros de estos eventos que indican una interrupción o un flujo de energía inverso antes de que sean recuperados por la empresa de servicios públicos.

Como estos eventos se almacenan en la memoria del medidor junto con los estados, su eliminación se incluye en la segunda clase de ataques a los datos almacenados en los medidores.

Los medidores inteligentes almacenan una gran variedad de información. Esto incluye tarifas para precios de TOU, registros de eventos físicos y comandos ejecutados, demanda neta registrada y sus propios programas, entre otros datos. Debido a que, efectivamente, todos los aspectos del comportamiento de un medidor inteligente están controlados por el contenido de su memoria, la habilidad para manipular ese almacenamiento (A2.3) le da al consumidor un control completo sobre su operación.

Un ataque que implica sobrescribir el firmware del medidor resulta poderoso; pero requiere de un trabajo de ingeniería inversa significativo. Por lo tanto, este tipo de ataque se circunscribe a miembros del crimen organizado dedicados a vender kits de pirateo de medidores.

Para los propósitos del robo de energía, solo algunos elementos almacenados en la memoria del medidor son de interés, fundamentalmente los registros de auditoría (eventos) y el consumo total registrado (estados). Es posible acceder a ambos valores a través de interfaces administrativas existentes que requieren contraseñas. Su modificación generalmente se limita a restablecer o borrar en el caso de un registro de auditoría y editar datos en el caso de un estado del medidor. Considere el caso en el que un cliente malintencionado ha obtenido de alguna manera una contraseña del medidor. La factura de electricidad del cliente puede reducirse en un X% ejecutando una operación de restablecimiento del estado después del primer X% del ciclo de facturación. Debido a que la interfaz administrativa del medidor requiere credenciales de inicio de sesión, un requisito previo para estos ataques será extraer las contraseñas necesarias del medidor (A2.1). En la sección 5 explicamos un método que se puede utilizar para extraer las contraseñas del medidor y describimos las consecuencias de gran alcance una vez que estas ya no son secretas.

La tercera clase de ataques implica inyectar valores apócrifos en la comunicación entre los medidores y las empresas distribuidoras. Estos ataques contribuyen a la monetización del robo de energía descrita anteriormente en el sentido de que pueden ser ejecutados desde cualquier nodo ubicado entre el medidor y la distribuidora, por lo que no requieren necesariamente que el atacante se encuentre físicamente en el sitio donde se encuentra instalado el medidor. Además, debido a la arquitectura de dos niveles de AMI (redes locales y enlaces de retorno), la ejecución de un ataque basado en la red en un nodo colector hace posible la modificación de todos los datos registrados para un conjunto de repetidores.

En algunos sistemas AMI disponibles comercialmente, esto puede suceder en más de mil nodos, dependiendo de las particularidades del sistema de medición.

El objetivo del subárbol (3) requiere dos tipos distintos de acciones, la interposición del atacante en la red de retorno (A3.1) y la inyección o modificación del tráfico entre el medidor y la empresa distribuidora (A3.2, A3.3). La interposición es necesaria para cualquier tipo de ataque pasivo, incluida la captura del protocolo de comunicación entre medidores y servicios para realizar la ingeniería inversa. La interposición de la red se puede lograr más fácilmente cerca de uno de los puntos finales. Para los consumidores, lo más fácil será “pinchar” una línea entre el medidor y el primer enlace de retorno. Los empleados de las empresas de servicios públicos tendrían fácil acceso a los enlaces y routers que conducen a las computadoras que realizan lecturas de medidores remotos. La segunda tarea, la inyección de tráfico, requiere que el atacante reemplace la información de los estados de los medidores con datos falsificados. En el caso de que un sistema AMI utilice correctamente la criptografía para la integridad y autenticación de mensajes, este ataque requerirá que las claves utilizadas para el cifrado se extraigan previamente de la memoria del medidor (A2.3).

Si hay una falla en los protocolos de autenticación o integridad entre el medidor y la red, entonces un ataque de suplantación del medidor (A3.3) será suficiente para enviar registros de eventos y datos de estados falsificados. En este ataque, se utiliza un dispositivo común, como una computadora portátil, para recibir los llamados de la red en lugar del medidor y proporcionarle datos y valores generados para ciertos campos específicos. Si el mecanismo de autenticación tiene fallas pero se establece un canal cifrado entre el medidor y la distribuidora, se requerirá un “ataque de intermediario” (man-in-the-middle attack, MIM o Janus) [6]. Esto involucra un nodo en el enlace de retorno desde el medidor a la compañía eléctrica a fin de hacerse pasar por uno al otro mientras se establece la sesión segura para obtener la clave utilizada para la integridad del mensaje criptográfico.

• 4. El sistema en estudio

En esta sección, describimos el entorno y las herramientas utilizadas para nuestro análisis preliminar de seguridad de medidores inteligentes. Este análisis incluyó ingeniería inversa, ataque a protocolos de comunicación de medidores y un estudio detallado sobre las capacidades de los medidores. Describimos la funcionalidad y los aspectos de la implementación que son relevantes para los resultados del análisis de seguridad sin tener en cuenta ningún proveedor o equipo específico. (2)

El banco de pruebas experimental completo se muestra en la Figura 3. Este contiene la gama completa de funciones necesarias para evaluar la seguridad de los medidores y las comunicaciones dentro de una configuración AMI típica. La red local, una malla inalámbrica que opera en la banda de los 900 MHz, es la única interfaz aún no evaluada en nuestro estudio. La PSTN (Public Switched Telephony Network o Red Publica Telefónica Conmutada) se utiliza para la red de retorno a la empresa de servicios. Se utiliza una central telefónica privada (PBX o Private Branch Exchange) basada en Asterisk [13] para simular la red telefónica para la comunicación entre el medidor y la prestadora de servicios públicos. Una computadora denominada “máquina de servicios públicos” ejecuta el software de procesamiento de datos que utilizan las distribuidoras para leer, programar y resetear los medidores.

Figura 3. Banco de pruebas experimental.

Tanto la máquina de servicios públicos como el medidor colector se comunican por teléfono utilizando módems de banda de voz.

Los medidores del banco de pruebas son medidores residenciales monofásicos de formato 2S. Cada medidor está equipado con un puerto óptico de infrarrojos que se puede utilizar para las mismas funciones que el puerto del módem, aunque sin las mismas medidas de seguridad. Tanto el módem como los puertos ópticos requieren contraseñas para leer las mediciones y modificar los programas del medidor. La configuración tiene tres nodos repetidores en la red local y un colector que se conecta a la máquina de servicios públicos.

La función de auditoría se utiliza para la notificación de interrupciones y la detección de flujo inverso de energía, así como para otros eventos más benignos. Los registros de auditoría se pueden recuperar a través del puerto óptico o del módem telefónico. Tenga en cuenta que, como algunos clientes tienen contratos para vender la energía generada a la red, la detección de flujo de energía inverso puede ser desactivada. La función de detección de intrusiones en el nodo recolector asegura que el medidor sea el único dispositivo activo al comunicarse con la red. El medidor interrumpe automáticamente la comunicación y se desconecta cuando se conecta otro teléfono o dispositivo.

Se ejecutó un software de monitoreo adicional en la máquina de servicios públicos para capturar los protocolos de comunicación del módem telefónico y los del puerto óptico. El software de lectura de medidores que se ejecuta en la máquina de servicios públicos se desensambló para comprender el uso de la criptografía en las comunicaciones y las estructuras utilizadas para analizar los mensajes de protocolo. Se utiliza una “máquina enemiga” separada para los ataques a las comunicaciones entre los medidores y la máquina de servicios públicos.

(2) Actualmente estamos trabajando con las autoridades correspondientes para notificar a los proveedores de tecnología AMI sobre nuestros hallazgos preliminares. Debido al impacto potencial en la seguridad pública, nos han sugerido que no identifiquemos a los proveedores específicos en este informe. Esperamos poder publicar esa información en la versión final del estudio con más detalles sobre el equipo probado y los modos de ataques que se presentan a continuación.

• 5. Análisis de seguridad de una estructura AMI

Los resultados de nuestro análisis de seguridad muestran que el sistema estudiado contiene fallas de diseño que permiten el robo de energía utilizando técnicas previas y posteriores a la tecnología AMI. Para cada tipo de vulnerabilidad, enumeramos las protecciones existentes, cómo se pueden eludir y también describimos un ataque de “prueba de concepto” a modo de confirmación y explicamos cómo se podría lograr la validación en el trabajo futuro.

• Manipulación física: varios de los ataques identificados (A1.1, A1.2, A2.1 y A2.3) requieren algún tipo de manipulación física de los medidores. Los medidores estudiados tienen dos tipos de detecciones de manipulación: físicas y basadas en firmware. Las protecciones físicas contra manipulaciones son las mismas que las de los medidores analógicos.

Los sellos a prueba de manipulaciones son esencialmente el único medio de detectar que se ha abierto la caja del medidor. Por lo general, se utilizan dos tipos de precintos: uno en la caja del conector del medidor proporcionado por la empresa de servicios públicos y otro en la cubierta exterior del medidor. El precinto de la distribuidora de energía es una etiqueta numerada de formato no estandarizado y está fuera del alcance de este estudio. El sello colocado en la tapa del medidor es un precinto para medidores normal, de aluminio con un marbete que tiene estampado un código de entre uno y cinco caracteres. Pudimos elegir y adquirir cualquier precinto (incluidos los utilizados por los fabricantes de medidores y las compañías de servicios públicos) en la empresa proveedora de precintos de seguridad sin que nos sean requeridas acreditaciones especiales. La capacidad de reemplazar el sello en la tapa del medidor elimina cualquier evidencia de que esta fue retirada.

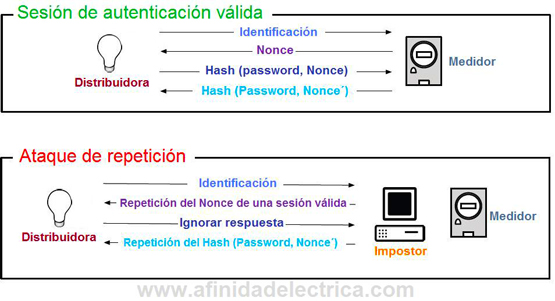

Figura 4. El ataque de repetición (Replay attack) descubierto en el sistema estudiado. Debido a que los dos mensajes en la ronda de autenticación mutua son dictados por el nonce, la reproducción de un nonce previamente grabado permitirá al impostor autenticarse sin conocer la contraseña utilizada para ingresar el hash.

• Extracción de contraseña: el ataque (A2.3) requiere que las contraseñas del medidor sean extraídas. Si tenemos acceso físico al medidor, la extracción se puede lograr mediante el sondeo del puerto óptico. Utilizamos un software de monitoreo en la máquina de servicios públicos para capturar el protocolo de puerto óptico utilizado para comunicarse con el medidor y descubrimos que las contraseñas se transmiten de forma clara. Una vez que abrimos el medidor, colocamos un dispositivo lector en los pines del puerto óptico o en las proximidades de la lente óptica. Esto será suficiente para capturar el password que se encontrará mezclado con el resto del protocolo. Igualmente, la contraseña es identificable entre estas cadenas de caracteres y puede ser encontrada estudiando el estándar ANSI C12.18 [3].

• Interceptación (eavesdropping): los medidores estudiados ofrecen cierta protección contra la interceptación del tráfico (A3.1) a través del enlace de backhaul telefónico. Siempre que un medidor detecte que otro dispositivo en la misma línea se ha conectado, interrumpirá su comunicación. Esto funciona correctamente en el caso de que un dispositivo como un teléfono o módem (técnicamente cualquier FXO [1]) conteste la línea. Esta característica no funciona en el caso de dispositivos instalados en la ruta entre el medidor y el primer enlace a la compañía telefónica. El PBX en nuestro banco de pruebas experimental es un ejemplo de tal dispositivo (técnicamente un FXS [1]). Usando el software de código abierto que se ejecuta en la central, pudimos monitorear la comunicación del módem. En un escenario de ataque completo, la comunicación monitoreada luego sería demodulada de una forma de onda al protocolo real.

• Suplantación de identidad del medidor (Spoofing): el riesgo de instalar un dispositivo físicamente inseguro en una red es la posibilidad de un ataque de suplantación de identidad (A3.3), en el que otro dispositivo adversario se hace pasar por el legítimo. El sistema estudiado utiliza el protocolo estándar ANSI C12.21 para la autenticación mutua de medidores y distribuidora. En este protocolo, el medidor crea un nonce criptográfico que se envía a la compañía. El software de la compañía de servicios públicos luego calcula un código de autenticación de mensajes (MAC) aplicando el algoritmo de hash a la contraseña y el nonce. El cálculo se realiza utilizando el algoritmo de cifrado de datos ANSI X3.92-1981 [2]. El MAC luego se envía al medidor que calcula su propio MAC que se envía al software de la distribuidora. En este punto, la autenticación mutua está completa. La falla en el sistema estudiado es que el software de la distribuidora no verifica la “frescura” del nonce que envía el medidor. Por lo tanto, un adversario que pueda espiar una sesión de autenticación puede reproducir ese nonce y autenticarse como el medidor. (Ver figura 4).

Para la prueba de concepto de un ataque de suplantación de medidor, usamos una computadora portátil para simular un medidor ante la distribuidora. Utilizando los registros de comunicación de las escuchas clandestinas en el enlace de backhaul, escribimos un programa informático para responder a la llamada de la empresa de servicios públicos y realizar una función de lectura de estados del medidor y diagnóstico. Con este programa, pudimos insertar valores seleccionados para cualquier estado del medidor tomado por la empresa, incluido el estado totalizador de consumo energético expresado en kilowatt hora. Tenga en cuenta que en el caso de que los medidores se modifiquen para usar encriptación y autenticación mutua, la suplantación del medidor aún se podrá lograr extrayendo las claves criptográficas de la memoria del medidor (A2.3)

• 6. Comprensión de las vulnerabilidades

Hasta este punto, hemos modelado los ataques que conducen al robo de energía y hemos mostrado las vulnerabilidades y pruebas de concepto de ataques a un sistema AMI. El objetivo ahora es comprender las suposiciones de diseño detrás de las vulnerabilidades. La agrupación de ataques según estos supuestos se muestra en la Tabla 1. Explicamos el impacto de cada uno de estos supuestos en los ataques a un sistema AMI y mostramos que generan tres características que aumentan la facilidad y la monetización del robo de energía. Estas son, amplificación de esfuerzos, división del trabajo y un área de ataque extendida.

Tabla 1. Un resumen de las vulnerabilidades en el sistema AMI estudiado y los ataques que permite. La vulnerabilidad específica en el sistema estudiado que habilita cada ataque identificado en la sección 3, se muestra junto con los supuestos de diseño detrás de esa vulnerabilidad. Los supuestos están numerados para referencia en esta sección.

Como en el caso de la medición analógica, la suposición 1 determina que existen limitaciones económicas y prácticas en cuanto a la forma en que se puede proteger físicamente un medidor. Idealmente, esta limitación se afrontaría con las funciones de seguridad avanzadas proporcionadas por el sistema AMI. Sin embargo, este no es el caso, ya que las protecciones de firmware existentes no están vinculadas a la carcasa física del medidor. Si bien se detecta una posible manipulación electromecánica, se asume que no se accede a los componentes internos del medidor y, por lo tanto, a los mecanismos de detección de manipulación.

La suposición 2, que establece que la comunicación del puerto óptico con un dispositivo que no es de confianza es segura, es incorrecta. Por este motivo la señal óptica puede ser detectada por un equipo especial o registrada desde el interior de un medidor corrompido. Si bien es posible que sea necesario el uso equipo especial para obtener una contraseña desde el puerto óptico, la recompensa se multiplicará por el número de medidores que utilizan esa misma palabra clave.

El supuesto 3 es otro ejemplo de amplificación del esfuerzo del adversario. La posibilidad de alterar el firmware almacenado en la memoria medidor tiene varias consecuencias más allá de la mera posibilidad de robar energía eléctrica. Primero, las modificaciones a nivel de firmware son difíciles de detectar sin una minuciosa inspección fuera de línea del contenido del firmware. En segundo lugar, el cliente que utiliza el firmware adulterado para el robo ejecuta solo la pequeña cantidad de trabajo necesaria para insertar en el equipo la copia maliciosa del programa. La mayor parte del esfuerzo es realizado, por única vez, por una organización con el objetivo de vender el firmware malicioso de medidor. Este hecho pone en evidencia que la implementación de sistemas AMI multiplica el esfuerzo dedicado a los ataques y que existe una distribución del trabajo entre el crimen organizado y los usuarios. Por otra parte, dado que el proceso de implementación del firmware manipulado puede ser realizado en forma remota, en el caso en que se detecte la manipulación, el cliente tendrá un argumento plausible para exponer.

El supuesto 4 se refiere al uso deficiente de la autenticación, el cifrado para la integridad y a un mecanismo vulnerable de detección de intrusiones en el sistema estudiado. Es probable que esta suposición se deba a una mala comprensión de los requisitos de seguridad necesarios en el caso de que el área de ataque se extienda a las redes públicas de comunicaciones.

Finalmente, la falla de la autenticación mutua entre las distribuidoras de energía y los medidores, según el supuesto 5, crea una vulnerabilidad que, además de generalizada, puede ser fácilmente explotable. La facilidad de sustituir otro dispositivo por un medidor fomenta la creación y distribución de software de suplantación que no deja ninguna evidencia de manipulación en los medidores. Este es otro ejemplo del área de ataque extendida que presentan los sistemas AMI.

• 7. Conclusión

Postulamos que los requerimientos básicos de un sistema AMI están en conflicto con la seguridad. Si bien algunas malas decisiones de ingeniería y diseño seguramente agravarán algunos de estos problemas, existen razones fundamentales por las que un sistema de medición completamente digitalizado es inherentemente más peligroso que su predecesor analógico. Varias de estas razones incluyen:

1. Amplificación del esfuerzo: En varios casos, la maniobra realizada para vulnerar la integridad de un medidor puede ser reproducida y utilizada para robar energía con muchos otros. Los ataques que capturan una contraseña una vez y la usan en reiteradas oportunidades o la penetración de un medidor de cabecera para modificar todo el funcionamiento dentro de un área son ejemplos de esto.

2. División del trabajo: los usuarios pueden minimizar el riesgo y el esfuerzo intrínsecos de estas tareas con la utilización de programas de medidor prefabricados para sobrescribir el firmware del medidor y falsificar las comunicaciones con las empresas de servicios públicos y la red. Es muy probable que los scripts o programas utilizados para ataques del estilo “script-kiddie” a los medidores se puedan obtener fácilmente a través de Internet.

3. Área de ataque extendida: La tecnología AMI extiende la superficie de vulnerabilidad de las mediciones a redes públicas completas. La manipulación en los extremos de estas redes es particularmente útil para el hurto de energía, ya que en estos puntos los datos de facturación de numerosos medidores circulan a través de medidores colectores y enlaces a los servidores de las empresas servicios públicos.

Tenga en cuenta que esta lista de ninguna manera es exhaustiva.

En este artículo, estudiamos las formas en que es probable que ocurra el robo de energía en los sistemas AMI. Nuestros descubrimientos demuestran que aquellos interesados en ejecutar estos ilícitos tendrán la capacidad para hacerlo, al menos en un futuro próximo. Lo que queda por delante es comenzar a trabajar para identificar aún más las vulnerabilidades y encontrar formas de mitigarlas. Dichos esfuerzos no solo deben estar dirigidos a combatir el robo, sino también a todos los demás problemas de seguridad personal y nacional que se derivan de las vulnerabilidades en los sistemas AMI. Esperamos que este documento haya proporcionado una hoja de ruta útil para comenzar estos esfuerzos.

Los autores

El artículo original “Energy Theft in the Advanced Metering Infrastructure” fué escrito por Stephen McLaughlin, Dmitry Podkuiko y Patrick McDaniel del Laboratorio de seguridad de sistemas e infraestructura de Internet (Systems and Internet Infrastructure Security Laboratory SIIS) de la Pennsylvania State University. El mismo fue traducido y adaptado por Leandro Kessler para Afinidad Eléctrica.

Referencias

[1] 3CX. FXS, FXO Explained. http://www.3cx.com/PBX/FXS-FXO.html, 2009.

[2] American National Standards Institute. ANSIX3.92-198 Data Encryption Algorithm, 1981.

[3] American National Standards Institute. C12.18 Protocol Specification for ANSI Type 2 Optical Port, 2006.

[4] National Cable Television Association. Ncta 2005 signal theft survey. http://www.ncta.com, 2005.

[5] D. D. Clark and D. R. Wilson. A comparison of commercial and military computer security policies. In IEEE Symposium on Security and Privacy, pages 184–195, 1987.

[6] Yvo Desmedt. Man in the middle attack. In Henk C. A. van Tilborg, editor, Encylopedia of Cryptography and Security, page 368. Springer, 2005.

[7] Chris S. King. The economics of real-time and time-of-use pricing for residential consumers. Technical report, American Energy Institute, 2001.

[8] R. Kinney, P. Crucitti, R. Albert, and V. Latora. Modeling cascading failures in the north american power grid. The European Physical Journal B – Condensed Matter and Complex Systems, 46(1):101–107, July 2005.

[9] Electric Light and Power Magazine. Reducing revenue leakage. http://uaelp.pennnet.com/, 2009.

[10] Yao Liu, Peng Ning, and Michael K. Reiter. False data injection attacks against state estimation in electric power grids. In Proceedings of the 16th ACM Conference on Computer and Communications Security, November 2009.

[11] Netwondo LLC. Unlock your google phone. http://www.unlock-tmobileg1.com/, 2009.

[12] Patrick McDaniel and Stephen McLaughlin. Security and Privacy Challenges in the Smart Grid. IEEE Security & Privacy Magazine, May/June 2009.

[13] The Asterisk Project. Asterisk open source pbx. http://www.asterisk.org.

[14] Bruce Schneier. Attack trees. Dr Dobb’s Journal, 24(12), December 1999.

Glosario

FXO: (Foreign eXchange Office) Interfaz de central externa es el puerto que recibe una línea telefónica analógica. Se trata de un conector del teléfono, aparato de fax o ficha de una central telefónica analógica privada.

PBX o PABX: (Private Branch Exchange o Private Automatic Branch Exchange) Central telefónica privada automática; es cualquier central telefónica conectada directamente a la red pública de telefonía por medio de líneas troncales para gestionar además de las llamadas internas.

FXS: (Foreing Exchange Station) es el conector en una central telefónica o en una pared que permite conectar un teléfono analógico normal.

Demodulación: el conjunto de técnicas utilizadas para recuperar la información transportada por una onda portadora, que en el extremo transmisor fue modulada con dicha información.

Script-kiddie, skiddie o skid: es un individuo no calificado que usa código, scripts o programas desarrollados por otros para atacar sistemas y redes informáticas. El término se considera despectivo.

Nonce: es un número arbitrario que se puede usar solo una vez en una comunicación criptográfica.

Hash: es un algoritmo matemático que transforma cualquier bloque arbitrario de datos en una nueva serie de caracteres con una longitud fija. Independientemente de la longitud de los datos de entrada.

Prueba de concepto: (proof of concept o PoC) es una implementación, a menudo resumida o incompleta, de un método o de una idea, realizada con el propósito de verificar que el concepto o teoría en cuestión es susceptible de ser explotada de una manera útil. En seguridad informática, se utilizan las pruebas de concepto para explicar cómo se pueden explotar ciertas vulnerabilidades de las cuales se desconoce su funcionamiento exacto.

Suposiciones de diseño: son hipótesis que el equipo de diseño de un sistema no dedicará tiempo ni esfuerzo a verificar. Se acepta la suposición como un hecho y en base a esto se continúa con el proceso de diseño. La verificación de esos supuestos generalmente está fuera del alcance del proyecto.

Información relacionada

Más artículos sobre pérdidas no técnicas

Telelectura de medidores de energía con tecnologías AMR y AMI

Disección de un medidor electrónico trifásico